يمكن أن تكون فيروسات الكمبيوتر كابوسًا، يمكن للبعض مسح المعلومات الموجودة على القرص الصلب، وربط حركة المرور على شبكة الكمبيوتر لساعات، وتحويل آلة بريئة إلى زومبي وتكرارها وإرسالها إلى أجهزة كمبيوتر أخرى، سنتحدث في مقالتنا التالية أسوأ 10 فيروسات على مر التاريخ.

إذا لم يقع جهاز ما ضحية لفيروس كمبيوتر من قبل، فقد تتساءل عن سبب هذه الجلبة. لكن القلق مفهوم، وفقًا للتقارير، تسببت فيروسات الكمبيوتر في خسائر بقيمة 8.5 مليار دولار في عام 2008 [المصدر: MarketWatch].

تعد فيروسات الكمبيوتر نوعًا واحدًا فقط من التهديدات عبر الإنترنت، لكنها يمكن القول إنها الأكثر شهرة بين المجموعة. كانت فيروسات الكمبيوتر موجودة منذ سنوات عديدة. في الواقع، في عام 1949، وضع عالم يُدعى جون فون نيومان نظرية مفادها أن البرنامج المتكرر ذاتيًا كان ممكنًا.

لم يكن عمر صناعة الكمبيوتر حتى عقد من الزمان، وقد اكتشف شخص ما بالفعل كيفية فعل هذا الأمر. لكن الأمر استغرق بضعة عقود قبل أن يبدأ المبرمجون المعروفون باسم المتسللين في بناء فيروسات الكمبيوتر. في حين أن بعض المخادعين قاموا بإنشاء برامج شبيهة بالفيروسات لأنظمة الكمبيوتر الكبيرة، إلا أن إدخال الكمبيوتر الشخصي هو الذي لفت انتباه الجمهور إلى فيروسات الكمبيوتر.

كان طالب الدكتوراه فريد كوهين أول من وصف برامج النسخ الذاتي المصممة لتعديل أجهزة الكمبيوتر على أنها فيروسات. الاسم عالق منذ ذلك الحين. في الأيام الخوالي (أي أوائل الثمانينيات)، اعتمدت الفيروسات على البشر للقيام بالعمل الشاق المتمثل في نشر الفيروس إلى أجهزة الكمبيوتر الأخرى.

يقوم المتسلل بحفظ الفيروس على أقراص ثم توزيع الأقراص على أشخاص آخرين. لم يكن انتقال الفيروسات مشكلة حقيقية إلا بعد انتشار أجهزة المودم.

اليوم عندما نفكر في فيروس كمبيوتر، عادة ما نتخيل شيئًا ما ينقل نفسه عبر الإنترنت. قد يصيب أجهزة الكمبيوتر من خلال رسائل البريد الإلكتروني أو ارتباطات الويب التالفة. يمكن لبرامج مثل هذه أن تنتشر أسرع بكثير من أقدم فيروسات الكمبيوتر.

لنبدأ الآن بموضوعنا الأساسي: أسوأ 10 فيروسات كمبيوتر على مر التاريخ.

10: Melissa

في ربيع عام 1999، ابتكر رجل يُدعى ديفيد سميث فيروسًا على الكمبيوتر يعتمد على ماكرو Microsoft Word. لقد صنع الفيروس حتى ينتشر عبر رسائل البريد الإلكتروني. أطلق سميث على الفيروس اسم “ميليسا”، قائلاً إنه أطلق عليه اسم راقصة غريبة من فلوريدا.

يغري فيروس الكمبيوتر Melissa المستلمين بفتح مستند برسالة بريد إلكتروني مثل “هذا المستند الذي طلبته، لا تعرضه لأي شخص آخر.” بمجرد تنشيط الفيروس، يكرر نفسه ويرسل نفسه إلى أفضل 50 شخصًا في دفتر عناوين البريد الإلكتروني الخاص بالمستلم.

انتشر الفيروس بسرعة بعد أن أطلقه سميث على العالم. أصبحت الحكومة الفيدرالية للولايات المتحدة مهتمة جدًا بعمل سميث، وفقًا لتصريحات مسؤولي مكتب التحقيقات الفيدرالي للكونجرس، فإن فيروس ميليسا “أحدث دمارًا في شبكات الحكومة والقطاع الخاص”.

أدت الزيادة في حركة البريد الإلكتروني إلى إجبار بعض الشركات على التوقف عن برامج البريد الإلكتروني حتى يتم احتواء الفيروس. بعد عملية محاكمة مطولة، خسر سميث قضيته وحُكم عليه بالسجن لمدة 20 شهرًا. كما غرمت المحكمة سميث 5000 دولار ومنعته من الوصول إلى شبكات الكمبيوتر دون إذن من المحكمة.

في النهاية، فيروس ميليسا لم يتسبب في شلل الإنترنت، لكنه كان أحد فيروسات الكمبيوتر الأولى التي لفتت انتباه العالم.

9: ILOVEYOU

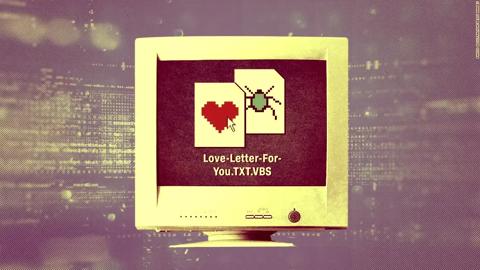

بعد مرور عام على وصول فيروس ميليسا إلى الإنترنت، ظهر تهديد رقمي من الفلبين. على عكس فيروس ميليسا، جاء هذا التهديد في شكل دودة، لقد كان برنامجًا قائمًا بذاته قادرًا على تكرار نفسه. حملت اسم ILOVEYOU.

انتقل فيروس ILOVEYOU في البداية إلى الإنترنت عن طريق البريد الإلكتروني، تمامًا مثل فيروس ميليسا. قال موضوع الرسالة الإلكترونية إن الرسالة كانت رسالة حب من معجب سري. كان أحد المرفقات في البريد الإلكتروني هو سبب كل المشاكل.

كان الفيروس المتنقل الأصلي يحمل اسم ملف LOVE-LETTER-FOR-YOU.TXT.vbs. أشار امتداد vbs إلى اللغة التي استخدمها المخترق لإنشاء الدودة: Visual Basic Scripting.

وفقًا لمنتج برامج مكافحة الفيروسات McAfee، كان لفيروس ILOVEYOU مجموعة واسعة من الهجمات:

- نسخ نفسه عدة مرات وأخفى النسخ في عدة مجلدات على القرص الصلب للضحية.

- أضاف ملفات جديدة إلى مفاتيح التسجيل الخاصة بالضحية.

- استبدل عدة أنواع مختلفة من الملفات بنسخ من نفسها.

- أرسل نفسه من خلال عملاء Internet Relay Chat بالإضافة إلى البريد الإلكتروني.

8: The Klez Virus

حدد فيروس Klez اتجاهًا جديدًا لفيروسات الكمبيوتر، ووضع سقفًا مرتفعًا لمن سيتبعهم. ظهر لأول مرة في أواخر عام 2001، وانتشرت أشكال مختلفة من الفيروس على الإنترنت لعدة أشهر. وكان هذا الأمر كافياً لتصنيفه مع أسوأ 10 فيروسات كمبيوتر على مر التاريخ

أصابت دودة Klez الأساسية كمبيوتر الضحية من خلال رسالة بريد إلكتروني، ثم قامت بتكرار نفسها ثم أرسلت نفسها إلى الأشخاص الموجودين في دفتر عناوين الضحية. تحمل بعض أنواع فيروس Klez برامج ضارة أخرى يمكن أن تجعل كمبيوتر الضحية غير صالح للعمل.

اعتمادًا على الإصدار، يمكن أن يعمل فيروس Klez مثل فيروس كمبيوتر عادي أو دودة أو حصان طروادة. ويمكنه أيضًا تعطيل برنامج فحص الفيروسات والتظاهر بأنه أداة لإزالة الفيروسات. بعد وقت قصير من ظهوره على الإنترنت، قام المتسللون بتعديل فيروس Klez بطريقة تجعله أكثر فاعلية.

مثل الفيروسات الأخرى، يمكنه التمشيط من خلال دفتر عناوين الضحية وإرسال نفسه إلى جهات الاتصال. ولكن قد يأخذ أيضًا اسمًا آخر من قائمة جهات الاتصال ويضع هذا العنوان في الحقل “من” في عميل البريد الإلكتروني. يطلق عليه الانتحال، يبدو أن البريد الإلكتروني يأتي من مصدر واحد بينما يأتي حقًا من مكان آخر.

يؤدي انتحال عنوان بريد إلكتروني إلى تحقيق هدفين. لسبب واحد، لا يفيد مستلم البريد الإلكتروني في حظر الشخص الموجود في الحقل “من”، لأن رسائل البريد الإلكتروني تأتي بالفعل من شخص آخر.

يمكن لديدان Klez المبرمجة لإرسال رسائل غير مرغوب فيها إلى الأشخاص الذين لديهم رسائل بريد إلكتروني متعددة أن تسد صندوق الوارد بترتيب قصير، لأن المستلمين لن يكونوا قادرين على معرفة المصدر الحقيقي للمشكلة. أيضًا، قد يتعرف مستلم البريد الإلكتروني على الاسم الموجود في الحقل “من” وبالتالي يكون أكثر تقبلاً لفتحه.

7: Code Red and Code Red II

ظهرت دودة Code Red و Code Red II في صيف عام 2001. واستغل كلا البرنامجين الدوديين ثغرة في نظام التشغيل تم العثور عليها في الأجهزة التي تعمل بنظامي التشغيل Windows 2000 و Windows NT.

كانت الثغرة عبارة عن مشكلة تجاوز سعة المخزن المؤقت، مما يعني أنه عندما يتلقى الجهاز الذي يعمل على أنظمة التشغيل هذه معلومات أكثر مما تستطيع مخازنه المؤقتة التعامل معها، فإنه يبدأ في الكتابة فوق الذاكرة المجاورة.

بدأت دودة Code Red الأصلية هجوم رفض الخدمة الموزع (DDoS) على البيت الأبيض. وهذا يعني أن جميع أجهزة الكمبيوتر المصابة بـ Code Red حاولت الاتصال بخوادم الويب في البيت الأبيض في نفس الوقت، مما أدى إلى زيادة التحميل على الأجهزة.

لم يعد أحد أجهزة Windows 2000 المصابة بالفيروس الدودي Code Red II يخضع للمالك. ذلك لأن الدودة تخلق بابًا خلفيًا في نظام تشغيل الكمبيوتر، مما يسمح للمستخدم البعيد بالوصول إلى الجهاز والتحكم فيه. من ناحية الحوسبة، هذا حل وسط على مستوى النظام، وهو خبر سيء لمالك الكمبيوتر.

يمكن للشخص الذي يقف وراء الفيروس الوصول إلى المعلومات من جهاز كمبيوتر الضحية أو حتى استخدام الكمبيوتر المصاب لارتكاب جرائم. هذا يعني أن الضحية ليس مضطرًا للتعامل مع جهاز كمبيوتر مصاب فحسب، بل قد يقع أيضًا تحت الاشتباه بجرائم لم يرتكبها.

بينما كانت أجهزة Windows NT عرضة للفيروسات المتنقلة Code Red، لم يكن تأثير الفيروسات على هذه الأجهزة شديدًا. قد تتعطل خوادم الويب التي تعمل بنظام Windows NT أكثر من المعتاد، لكن ذلك كان سيئًا كما حدث. مقارنة بالمشاكل التي يعاني منها مستخدمو Windows 2000، فهذا ليس بالأمر السيئ.

أصدرت Microsoft تصحيحات البرامج التي عالجت الثغرة الأمنية في نظامي التشغيل Windows 2000 و Windows NT. بمجرد تصحيحها، لم تعد الديدان الأصلية قادرة على إصابة جهاز Windows 2000؛ ومع ذلك، فإن التصحيح لم يزيل الفيروسات من أجهزة الكمبيوتر المصابة، كان على الضحايا القيام بذلك بأنفسهم.

إقرأ أيضاً… ما هو فيروس حصان طروادة؟ وكيف يمكن التخلص منه؟

6: Nimda

فيروس آخر ضرب الإنترنت في عام 2001 هو فيروس Nimda. انتشر Nimda عبر الإنترنت بسرعة، وأصبح أسرع فيروسات الكمبيوتر انتشارًا في ذلك الوقت. في الواقع، وفقًا لـ TruSecure CTO Peter Tippett، استغرق الأمر 22 دقيقة فقط من لحظة دخول Nimda إلى الإنترنت للوصول إلى قمة قائمة الهجمات المبلغ عنها.

كانت الأهداف الأساسية لدودة Nimda هي خوادم الإنترنت. في حين أنه يمكن أن يصيب جهاز كمبيوتر منزلي، كان الغرض الحقيقي منه هو زيادة حركة المرور على الإنترنت. يمكنه السفر عبر الإنترنت باستخدام طرق متعددة، بما في ذلك البريد الإلكتروني.

ساعد هذا في انتشار الفيروس عبر خوادم متعددة في وقت قياسي. خلقت دودة Nimda بابًا خلفيًا في نظام تشغيل الضحية. لقد سمح للشخص الذي يقف وراء الهجوم بالوصول إلى نفس مستوى الوظائف مثل أي حساب تم تسجيل الدخول إليه في الجهاز حاليًا. بمعنى آخر، إذا قام مستخدم بامتيازات محدودة بتنشيط الفيروس المتنقل على جهاز كمبيوتر، فسيكون للمهاجم أيضًا وصول محدود إلى وظائف الكمبيوتر.

من ناحية أخرى، إذا كانت الضحية هي المسؤول عن الجهاز، فسيكون للمهاجم السيطرة الكاملة. تسبب انتشار فيروس Nimda في تعطل بعض أنظمة الشبكة حيث أصبحت المزيد من موارد النظام علفًا للدودة. في الواقع، أصبحت دودة Nimda هجوم رفض موزع للخدمة (DDoS).

5: SQL Slammer/Sapphire

في أواخر يناير 2003، انتشر فيروس خادم ويب جديد عبر الإنترنت. كانت العديد من شبكات الكمبيوتر غير مستعدة للهجوم، ونتيجة لذلك أسقط الفيروس العديد من الأنظمة المهمة.

تعطلت خدمة الصراف الآلي لبنك أمريكا، وعانت مدينة سياتل من انقطاع الخدمة في خدمة 911 واضطرت شركة كونتيننتال إيرلاينز إلى إلغاء العديد من الرحلات الجوية بسبب أخطاء في التذاكر الإلكترونية وتسجيل الوصول.

كان الجاني هو فيروس SQL Slammer، المعروف أيضًا باسم Sapphire. حسب بعض التقديرات، تسبب الفيروس في أضرار بأكثر من مليار دولار قبل أن تعالج التصحيحات وبرامج مكافحة الفيروسات المشكلة. تم توثيق تقدم هجوم سلامر جيدًا. بعد بضع دقائق فقط من إصابة أول خادم إنترنت، كان فيروس Slammer يضاعف عدد ضحاياه كل بضع ثوانٍ.

بعد خمسة عشر دقيقة من هجومه الأول، أصاب فيروس Slammer ما يقرب من نصف الخوادم التي تعمل كأعمدة للإنترنت. علم فيروس Slammer درسًا قيمًا: لا يكفي التأكد من أن لديك أحدث التصحيحات وبرامج مكافحة الفيروسات. سيبحث المتسللون دائمًا عن طريقة لاستغلال أي ضعف، خاصةً إذا كانت الثغرة الأمنية غير معروفة على نطاق واسع.

في حين أنه لا يزال من المهم محاولة تجنب الفيروسات قبل أن تصيبك، فمن المهم أيضًا أن يكون لديك خطة سيناريو أسوأ حالة للرجوع إليها في حالة حدوث كارثة.

4: MyDoom

فيروس MyDoom (أو Novarg) هو دودة أخرى يمكنها إنشاء باب خلفي في نظام تشغيل الكمبيوتر الضحية. فيروس MyDoom الأصلي – كان هناك العديد من المتغيرات – كان له عاملان.

تسبب أحد المشغلات في بدء الفيروس في هجوم رفض الخدمة (DoS) بدءًا من 1 فبراير 2004. وأمر المشغل الثاني الفيروس بالتوقف عن توزيع نفسه في 12 فبراير 2004. حتى بعد توقف الفيروس عن الانتشار، تم إنشاء الأبواب الخلفية أثناء ظلت العدوى الأولية نشطة.

في وقت لاحق من ذلك العام، تسبب اندلاع ثان لفيروس MyDoom في حزن العديد من شركات محركات البحث. مثل الفيروسات الأخرى، بحث MyDoom في أجهزة الكمبيوتر الضحية عن عناوين البريد الإلكتروني كجزء من عملية النسخ المتماثل. ولكنه سيرسل أيضًا طلب بحث إلى محرك بحث ويستخدم عناوين البريد الإلكتروني الموجودة في نتائج البحث.

في النهاية، بدأت محركات البحث مثل Google في تلقي ملايين طلبات البحث من أجهزة الكمبيوتر التالفة. أدت هذه الهجمات إلى إبطاء خدمات محرك البحث بل وتسببت في تعطل البعض. انتشر MyDoom من خلال البريد الإلكتروني وشبكات الند للند Peer-to-Peer.

وبحسب شركة MessageLabs الأمنية، فإن واحدة من كل 12 رسالة بريد إلكتروني حملت الفيروس في وقت واحد. مثل فيروس Klez، يمكن لـ MyDoom انتحال رسائل البريد الإلكتروني بحيث يصبح من الصعب جدًا تتبع مصدر العدوى.

3: Sasser and Netsky

أحيانًا يفلت مبرمجوا فيروسات الكمبيوتر من الكشف والعقاب. لكن من حين لآخر، تجد السلطات طريقة لتتبع الفيروس حتى أصله. كان هذا هو الحال مع فيروسات Sasser و Netsky. قام ألماني يبلغ من العمر 17 عامًا يدعى Sven Jaschan بإنشاء البرنامجين وأطلقهما على الإنترنت.

بينما تصرفت الديدان بطرق مختلفة، دفعت أوجه التشابه في الكود خبراء الأمن إلى الاعتقاد بأن كلاهما من عمل نفس الشخص. هاجمت دودة Sasser أجهزة الكمبيوتر من خلال ثغرة أمنية في Microsoft Windows.

على عكس الديدان الأخرى، لم تنتشر عبر البريد الإلكتروني. بدلاً من ذلك، بمجرد أن أصاب الفيروس جهاز كمبيوتر، بحث عن أنظمة أخرى ضعيفة. اتصلت بهذه الأنظمة وطلبت منهم تنزيل الفيروس. سيقوم الفيروس بمسح عناوين IP العشوائية للعثور على الضحايا المحتملين.

كما قام الفيروس بتغيير نظام تشغيل الضحية بطريقة جعلت من الصعب إيقاف تشغيل الكمبيوتر دون قطع الطاقة عن النظام. ينتقل فيروس Netsky عبر رسائل البريد الإلكتروني وشبكات Windows. إنه ينتحل عناوين البريد الإلكتروني وينتشر من خلال مرفق ملف 22،016 بايت.

مع انتشاره، يمكن أن يتسبب في هجوم رفض الخدمة (DoS) حيث تنهار الأنظمة أثناء محاولة التعامل مع كل حركة مرور الإنترنت. في وقت من الأوقات، اعتقد خبراء الأمن في Sophos أن Netsky ومتغيراته تمثل 25 بالمائة من جميع فيروسات الكمبيوتر على الإنترنت. لوصفه واحداً من أسوأ 10 فيروسات كمبيوتر على مر التاريخ.

لم يمضِ سفين جاشان أي وقت في السجن؛ حُكم عليه بالسجن لمدة سنة وتسعة أشهر تحت المراقبة. نظرًا لأنه كان أقل من 18 عامًا وقت إلقاء القبض عليه، فقد تجنب المحاكمة كشخص بالغ في المحاكم الألمانية.

حتى الآن، بحثنا عن معظم الفيروسات في أجهزة الكمبيوتر المستهدفة التي تعمل بنظام Windows. لكن أجهزة كمبيوتر Macintosh ليست محصنة ضد هجمات فيروسات الكمبيوتر. في القسم التالي، سنلقي نظرة على أول فيروس يرتكب هجومًا على جهاز Mac.

إقرأ أيضاً… كيف يمكنني حذف الفيروسات من جهاز الكمبيوتر؟

2: Leap-A/Oompa-A

يوجد العديد من الفيروسات تستهدف أجهزة الكمبيوتر، وليس أجهزة كمبيوتر Mac. بالنسبة للجزء الأكبر، هذا صحيح. أجهزة كمبيوتر Mac محمية جزئيًا من هجمات الفيروسات بسبب مفهوم يسمى الأمان من خلال التعتيم. حيث تتمتع Apple بسمعة طيبة في الحفاظ على نظام التشغيل (OS) والأجهزة نظام مغلق، تنتج Apple كل من الأجهزة والبرامج. هذا يبقي نظام التشغيل غامضا.

تقليديًا، كانت أجهزة Mac في المرتبة الثانية بعد أجهزة الكمبيوتر الشخصية في سوق أجهزة الكمبيوتر المنزلية. المخترق الذي يصنع فيروسًا لجهاز Mac لن يصيب العديد من الضحايا كما يفعل بفيروس لأجهزة الكمبيوتر. لكن هذا لم يمنع متسللًا واحدًا على الأقل من أجهزة Mac.

في عام 2006، ظهر فيروس Leap-A، المعروف أيضًا باسم Oompa-A. يستخدم برنامج المراسلة الفورية iChat للنشر عبر أجهزة كمبيوتر Mac المعرضة للخطر. بعد أن يصيب الفيروس جهاز Mac، فإنه يبحث في جهات اتصال iChat ويرسل رسالة إلى كل شخص في القائمة.

تحتوي الرسالة على ملف تالف يبدو أنه صورة JPEG بريئة. لا يسبب فيروس Leap-A ضررًا كبيرًا لأجهزة الكمبيوتر، ولكنه يظهر أنه حتى كمبيوتر Mac يمكن أن يقع فريسة للبرامج الضارة.

نظرًا لأن أجهزة كمبيوتر Mac أصبحت أكثر شيوعًا، فمن المحتمل أن نرى المزيد من المتسللين الذين يقومون بإنشاء فيروسات مخصصة يمكن أن تلحق الضرر بالملفات الموجودة على الكمبيوتر أو تعيق حركة مرور الشبكة.

1: Storm Worm

أحدث فيروس في قائمتنا “أسوأ 10 فيروسات كمبيوتر على مر التاريخ” هو دودة العاصفة المخيفة Storm Worm. كان ذلك في أواخر عام 2006 عندما تعرف خبراء أمن الكمبيوتر لأول مرة على الدودة.

بدأ الجمهور يطلق على الفيروس اسم “دودة العاصفة” لأن أحد رسائل البريد الإلكتروني التي تحمل الفيروس كان موضوعها “230 قتيلاً بسبب عاصفة تضرب أوروبا”. تطلق شركات مكافحة الفيروسات على الدودة أسماء أخرى. على سبيل المثال، تسميها شركة Symantec Peacomm بينما يشير إليها McAfee باسم Nuwar.

قد يبدو هذا محيرًا، ولكن يوجد بالفعل فيروس عام 2001 يسمى W32.Storm.Worm. فيروس 2001 ودودة 2006 برنامجان مختلفان تمامًا. The Storm Worm هو برنامج حصان طروادة. حمولتها هي برنامج آخر، وإن لم تكن هي نفسها دائمًا.

بعض إصدارات Storm Worm تحول أجهزة الكمبيوتر إلى زومبي أو روبوتات. عندما تصاب أجهزة الكمبيوتر بالعدوى، فإنها تصبح عرضة للتحكم عن بعد من قبل الشخص الذي يقف وراء الهجوم. يستخدم بعض المتسللين فيروس Storm Worm لإنشاء شبكة الروبوتات واستخدامها لإرسال بريد عشوائي عبر الإنترنت.

تخدع العديد من إصدارات Storm Worm الضحية لتنزيل التطبيق من خلال روابط وهمية لقصص إخبارية أو مقاطع فيديو. غالبًا ما يقوم الأشخاص الذين يقفون وراء الهجمات بتغيير موضوع البريد الإلكتروني ليعكس الأحداث الجارية. على سبيل المثال، قبل أولمبياد بكين 2008 مباشرة، ظهرت نسخة جديدة من الدودة في رسائل البريد الإلكتروني مع مواضيع مثل “كارثة مميتة جديدة في الصين” أو “زلزال الصين الأكثر فتكًا”.

ادعى البريد الإلكتروني وجود رابط لمقاطع فيديو وأخبار متعلقة بالموضوع، ولكن في الواقع، أدى النقر على الرابط إلى تنشيط تنزيل الدودة على جهاز كمبيوتر الضحية. وصفت العديد من وكالات الأنباء والمدونات دودة العاصفة بأنها واحدة من أسوأ هجمات الفيروسات منذ سنوات.

انتشار الفيروس.

بحلول يوليو 2007، ادعى مسؤول في شركة الأمن Postini أن الشركة اكتشفت أكثر من 200 مليون رسالة بريد إلكتروني تحتوي على روابط لـ Storm Worm خلال هجوم امتد لعدة أيام. لحسن الحظ، لم تؤد كل رسالة بريد إلكتروني إلى قيام شخص ما بتنزيل الدودة.

على الرغم من انتشار فيروس Storm Worm، إلا أنه ليس أصعب فيروس يتم اكتشافه أو إزالته من نظام الكمبيوتر. إذا حافظت على تحديث برنامج مكافحة الفيروسات الخاص بك وتذكرت توخي الحذر عند تلقي رسائل بريد إلكتروني من أشخاص غير مألوفين أو رؤية روابط غريبة، فستوفر على نفسك بعض المشاكل.