كثيراً ما نسمع ونتعامل مع الجدار الناري في أنظمة التشغيل وخوادم الإنترنت, فما هو الجدار الناري؟ كيف يعمل الجدار الناري وما هي أنواعه المختلفة؟

المحتويات:

1. ما هو الجدار الناري؟

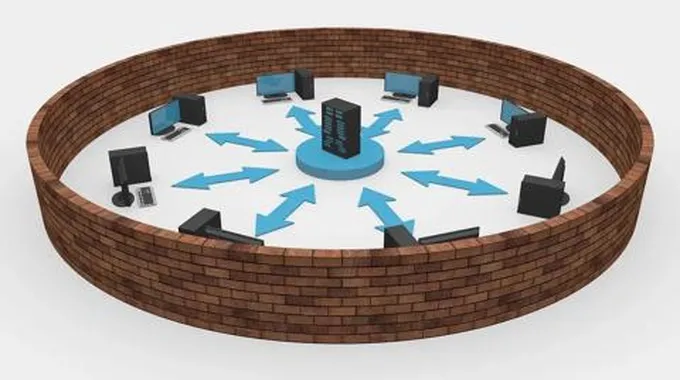

الجدار الناري أو جدار الحماية Firewall هو عبارة عن أدة أمان تراقب حركة المرور الصادرة والواردة من الشبكة, ويسمح بمرور حزم البيانات أو يحظرها بناء على مجموعة من قواعد الأمان.

الهدف من وجود الجدار الناري هو إنشاء حاجز ما بين شبكتك الداخلية وحركة المرور الواردة من مصادر خارجية مثل الإنترنت. وذلك من أجل منع حركات المرور الضارة مثل الفيروسات الحاسوبية والمخترقين.

2. كيف يعمل الجدار الناري؟

يقوم الجدار الناري Firewall بتحليل حركة المرور الواردة بناء على قواعد محددة مسبقاً, كما يقوم بتصفية حركة المرور القادمة من مصادر غير آمنة أو مشبوهة لمنع الهجمات الإلكترونية.

يقوم جدار الحماية بحراسة حركة المرور عند نقاط الدخول إلى جهاز الحاسوب, والتي تسمى بالمنافذ Ports. حيث يتم تبادل المعلومات مع الأجهزة الخارجية وشبكة الإنترنت عن طريق هذه المنافذ.

يمكن تخيّل هذه العملية مثل مكاتب الشركة, حيث يسمح لموظفين محددين بالدخول إلى مكاتب محددة فقط. بالنسبة لجهاز الحاسوب, وعلى سبيل المثال, يسمح لمصدر يحمل عنوان الآي بي IP 199.22.1.1 بالوصول إلى الوجهة التي تملك عنوان IP 198.23.3.1 عبر المنفذ Port 23.

عن طريق هذا الأمر, يتم السماح فقط لحركات المرور الموثوقة بالعبور من خلال المنافذ, ويتم تصفية أي حركات مرور أخرى غير موثوقة ويمنع الجدار الناري مرورها.

3. أنواع الجدار الناري.

يمكن أن تكون الجدران النارية أو جدران الحماية على شكل برامج أو أجهزة, ويفضل أن تمتلك كلاهما.

جدار الحماية البرمجي عن عبارة عن برنامج يتم تثبيته على كل جهاز حاسوب ويقوم بتنظيم حركة المرور من خلال أرقام المنافذ والتطبيقات. أما جدار الحماية المادي فهو عبارة عن جهاز فيزيائي يكون مثبتاً بين الشبكة وبوابة الإتصال.

أما بالنسبة لأنواع الجدار الناري المختلفة فهي:

الجدار الناري الذي يعمل بفلترة الحُزم.

تقوم جدران الحماية التي تعمل بفلترة الحزم Packet-Filtering Firewalls, وهي أكثر أنواع جدران الحماية شيوعاً, بفحص الحزم ومنعها من المرور في حال عدم مطابقتها مع مجموعة قواعد الأمان المحددة.

يتحقق هذا النوع من جدران الحماية من عناوين IP لمصدر ووجهة الحزمة. في حال مطابقة الحزم مع تلك القواعد وكان مسموحاً لها بالمرور, يسمح لها جدار الحماية بالعبور خلاله.

الجدران النارية من الجيل التالي.

يدمج جدار الحماية من الجيل التالي Next-Generation Firewalls (NGFW) بين تقنية جدار الحماية التقليدي مع وظائف إضافية مثل فحص حركة المرور المشفرة وأنظمة منع التطفل ومكافحة الفيروسات وغيرها.

يشمل هذا النوع على فحص الحزمة العميق Deep Packet Inspection (DPI), والذي يقوم بفحص البيانات الموجودة داخل حزمة البيانات نفسها. يساعد هذا الأمر على تحديد الحزم التي تحتوي على بيانات ضارة أو تصنيفها أو إيقافها بشكل أكثر فاعلية.

الجدران النارية التي تفلتر البروكسي.

تعمل الجدران النارية على تصفية حركة مرور الشبكة على مستوى التطبيق. على عكس جدران الحماية الأساسية, يعمل هذا النوع من جدران الحماية كوسيط بين نظاميين طرفيين.

يجب على العميل إرسال طلب إلى جدار الحماية, حيث يتم تقييم هذا الطلب وفقاً لمجموعة من قواعد الأمان. بعد ذلك يتم السماح به أو حظره. مع العلم أن جدران الحماية التي تقوم بفلترة البروكسي تراقب حركة المرور لبروتوكولات HTTP و FTP وتستخدم كلاً من فحص الحُزم المصحوب بالتحليل العميق لهذه الحزم لاكتشاف حركة المرور الضارة.

إقرأ أيضاً… 8 طرق تساعد على حماية جهاز الحاسوب الخاص بك من الفيروسات.

جدران حماية ترجمة عناوين الشبكة.

تسمح جدران حماية ترجمة عناوين الشبكة (NAT) Network Address Translation للأجهزة المتعددة التي تمتلك عناوين شبكة مستقلة بالإتصال بالإنترنت باستخدام عنوان IP واحد. مما يساعد على إخفاء عناوين IP الفردية.

كنتيجة لذلك, لا يستطيع المخترقون الذين يقومون بفحص الشبكة للبحث عن عناوين IP من التقاط تفاصيل معينة. يساعد هذا الأمر على توفير أمان أكبر ضد الهجمات الإلكترونية. تشبه جدران الحماية النارية الخاصة بترجمة عناوين الشبكة جدران حماية فلترة البروكسي من حيث أنها تعمل كوسيط بين مجموعة من أجهزة الحاسوب وحركة المرور الخارجية.

جدران الحماية بالفحص متعدد الطبقات.

تقوم جدران الحماية بالفحص متعدد الطبقات (SMLI) Stateful Multilayer Inspection بترشيح الحزم في طبقات الشبكة والنقل والتطبيق, ثم تقوم بمقارنتها بالحزم الموثوقة المعروفة والمخزنة لديها. مثل جدران الحماية من الجيل التالي, يقوم جدار الحماية من نوع SMLI بفحص الحزم بأكملها ويسمح لهم بالمرور فقط إذا اجتازوا كل طبقة على حدة.

تقوم جدران الحماية هذه بفحص الحزم لتحديد حالة الاتصال, ومن ثم الإسم. وذلك للتأكد من أن جميع الاتصالات التي بدأت تحدث فقط مع مصادر موثوقة.