هجوم رفض الخدمة الموزع DDoS هو من أنواع الهجمات الإلكترونية التي تزداد انتشاراً في الآونة الأخيرة, فما هو هجوم رفض الخدمة الموزع؟ وكيف يعمل؟

المحتويات:

1. ما هو هجوم رفض الخدمة الموزع DDoS؟

1. ما هو هجوم رفض الخدمة الموزع DDoS؟

هجوم رفض الخدمة الموزع (DDoS) Distributed Denial of Service هو عندما يحاول المخترق أو المخترقون جعل تقديم الخدمة أمراً مستحيلاً. يمكن تحقيق ذلك من خلال إحباط الوصول إلى أي شيء تقريباً، مثل الخوادم والأجهزة والخدمات والشبكات والتطبيقات وحتى المعاملات المحددة داخل التطبيقات.[1]

في هجوم DoS، وهو أحد الأنظمة الذي يرسل البيانات أو الطلبات الضارة، يأتي هجوم DDoS من أنظمة متعددة. بشكل عام، تعمل هذه الهجمات عن طريق إغراق النظام بطلبات البيانات. قد يكون هذا عن طريق إرسال خادم ويب للعديد من الطلبات لخدمة الصفحة التي تتعطل تحت الطلب، أو قد تكون قاعدة بيانات ما تتعرض لعدد كبير من الاستعلامات والطلبات.[1]

والنتيجة هي أن عرض النطاق الترددي للإنترنت Bandwidth، وسعة وحدة المعالجة المركزية وذاكرة الوصول العشوائي تصبح غارقة وغير قادرة على استيعاب المزيد. يمكن أن يتراوح التأثير من إزعاج بسيط من الخدمات المعطلة إلى تعطيل تجربة مواقع ويب أو تطبيقات كاملة أو حتى عمل كامل يتم قطعه دون اتصال بالإنترنت.[1]

2. كيف يعمل هجوم DDoS؟

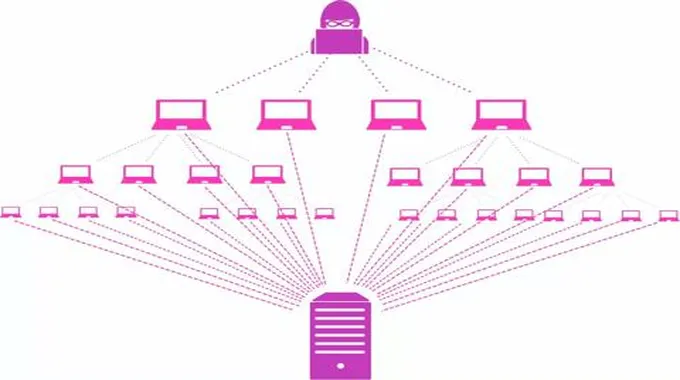

شبكات هجوم رفض الخدمة الموزع DDoS الآلية هي جوهر أي هجوم DDoS. تتكون شبكة الروبوتات من مئات أو آلاف الأجهزة التي يطلق عليها الزومبي أو الروبوتات، والتي سيطر المتسلل الضار عليها. سيقوم المهاجمون بحصاد هذه الأنظمة من خلال تحديد الأنظمة المعرضة للخطر التي يمكن أن تصيبها بالبرامج الضارة من خلال هجمات التصيد الاحتيالي وهجمات الدعاية الخبيثة وتقنيات العدوى الجماعية الأخرى.[1]

يمكن أن تتراوح الأجهزة المصابة من أجهزة حاسوب منزلية أو مكتبية عادية إلى أجهزة DDoS، ومن شبه المؤكد أن مالكيها لا يعرفون أنهم تعرضوا للاختراق، حيث أنهم يستمرون في العمل بشكل طبيعي في معظم الحالات.

تنتظر الأجهزة المصابة أمراً عن بُعد، ويأتي هذا الأمر من ما يسمى بخادم الأوامر والتحكم، والذي يعمل كمركز قيادة للهجوم. وغالباً ما يكون في حد ذاته جهازاً مُخترقاً. وبمجرد إطلاق العنان، تحاول جميع الروبوتات الوصول إلى بعض الموارد أو الخدمات التي يوفرها الضحية عبر الإنترنت.

بشكل فردي، فإن الطلبات وحركة مرور الشبكة التي يوجهها كل روبوت تجاه الضحية ستكون غير ضارة وطبيعية. ولكن نظراً لوجود عدد كبير منها، غالباً ما تطغى الطلبات الكثيرة على قدرات النظام المستهدف. ولأن الروبوتات هي أجهزة حاسوب عادية تكون موزعة على نطاق واسع عبر الإنترنت، فقد يكون من الصعب أو المستحيل حظر حركة المرور الخاصة بهم دون قطع المستخدمين الشرعيين في نفس الوقت.[1]

أنواع هجوم رفض الخدمة الموزع DDoS.

يوجد هناك 3 أنواع أساسية من هجمات رفض الخدمة الموزع DDoS، وتتميز أساساً بنوع حركة المرور التي تقوم بإطلاقها على أجهزة الضحايا:[2]

- تستخدم الهجمات المستندة إلى الحجم (Volume-Based DDoS) كميات هائلة من حركة المرور الزائفة لتطغى على مورد ما، مثل موقع ويب أو خادم. وهي تشمل بروتوكولات ICMP و UDP وهجمات إغراق الحزمة المخادعة. يُقاس حجم الهجوم المستند إلى الحجم بالبت في الثانية (BPS).

- هجمات DDoS للبروتوكول أو طبقة الشبكة (Protocol or Network-Layer DDoS) ترسل أعداداً كبيرة من الحُزم إلى البُنى التحتية للشبكة المستهدفة وأدوات إدارة البنية التحتية. تتضمن هجمات البروتوكول هذه فيضانات SYN و Smurf DDoS من بين أمور أخرى، ويقاس حجمها بالحزم في الثانية (PPS).

- يتم تنفيذ هجمات طبقة التطبيقات (Application-Layer DDoS) عن طريق إغراق التطبيقات بطلبات متطفلة. يتم قياس حجم هجمات طبقة التطبيق بالطلبات في الثانية (RPS).

الأساليب المُستخدمة في DDoS.

تتضمن الأساليب المستخدمة في جميع أنواع هجمات رفض الخدمة الموزع DDoS ما يلي:[2]

- الانتحال.

حيث إن المهاجم ينتحل حزمة IP عندما يغير أو يشوش المعلومات التي يجب أن تخبرك من أين تأتي. نظراً لأن الضحية لا يستطيع رؤية المصدر الحقيقي للحزمة، فلا يمكنه منع الهجمات القادمة من هذا المصدر.

- الانعكاس.

قد يصنع المهاجم عنوان IP مخادعاً بحيث يبدو أنه نشأ بالفعل مع الضحية المقصودة، ثم يرسل تلك الحزمة إلى نظام تابع لجهة خارجية، والذي يرد مرة أخرى على الضحية. وهذا يجعل الأمر أكثر صعوبة على الهدف في فهم مصدر الهجوم.

- التضخيم.

يمكن خداع بعض الخدمات عبر الإنترنت للرد على الحزم ذات الأحجام الكبيرة جداً أو الحزم المتعددة.

يمكن دمج كل هذه التقنيات الثلاثة فيما يعرف باسم هجوم DDoS الانعكاسي التضخمي، والذي أصبح شائعاً بشكل متزايد في هذه الأيام.

إقرأ أيضاً… ما هو الأمن السيبراني (Cybersecurity)؟

3. تشخيص هجوم DDoS.

قد يكون من الصعب تشخيص هجمات DDoS. بعد كل شيء، تشبه هذه الهجمات ظاهرياً تدفق حركة المرور من الطلبات المشروعة من المستخدمين الشرعيين. ولكن هناك بعض الطرق التي يمكنك من خلالها تمييز حركة المرور الاصطناعية من هجوم DDoS عن حركة المرور الطبيعية التي تتوقع الحصول عليها من مستخدمين حقيقيين. فيما يلي أربعة أعراض لهجمات DDoS يجب مراقبتها:[2]

- على الرغم من تقنيات الانتحال أو التوزيع، فإن العديد من هجمات DDoS ستنشأ من نطاق مقيد من عناوين IP أو من بلد أو منطقة واحدة، ربما من منطقة لا ترى عادةً الكثير من حركة المرور منها.

- قد تلاحظ أن جميع الزيارات تأتي من نفس النوع من العملاء، مع ظهور نفس نظام التشغيل ومتصفح الويب في طلبات HTTP الخاصة به. بدلاً من إظهار التنوع الذي تتوقعه من الزوار الحقيقيين.

- قد تطرأ حركة المرور على خادم واحد أو منفذ شبكة أو صفحة ويب واحدة، بدلاً من توزيعها بالتساوي عبر موقعك.

- يمكن أن تأتي حركة المرور في موجات أو أنماط موقوتة بانتظام.

4. إيقاف هجوم DDoS.

يعد التخفيف من هجوم DDoS من الأمور الصعبة، لأنه وكما ذكرنا سابقاً ، يتخذ الهجوم شكل حركة مرور الويب من نفس النوع الذي يستخدمه عملاؤك الشرعيون. سيكون من السهل إيقاف هجوم DDoS على موقع الويب الخاص بك ببساطة عن طريق حظر جميع طلبات HTTP، وقد يكون فعل ذلك ضرورياً لمنع تعطل خادم الويب الخاص بك.

لكن القيام بهذا الأمر يمنع أي شخص آخر من زيارة موقع الويب الخاص بك، مما يعني أن المهاجمين قد حققوا أهدافهم. إذا كان بإمكانك التمييز بين حركة مرور DDoS وحركة المرور الطبيعية كما هو موضح سابقاً. فيمكن أن يساعد ذلك في تخفيف الهجوم مع الاحتفاظ بخدماتك على الإنترنت بشكل جزئي على الأقل.[3]

على سبيل المثال، إذا كنت تعلم أن حركة مرور الهجوم تأتي من مصادر من أوروبا الشرقية، فيمكنك حظر عناوين IP من تلك المنطقة الجغرافية. ومن الأساليب الوقائية الجيدة هي إغلاق أي خدمات مكشوفة للجمهور ولا تستخدمها. حيث يمكن إيقاف تشغيل الخدمات التي قد تكون عرضة للهجمات دون التأثير على قدرتك على خدمة صفحات الويب.[3]

بشكل عام، فإن أفضل طريقة للتخفيف من هجمات DDoS هي ببساطة القدرة على تحمل كميات كبيرة من حركة المرور الواردة. وبالاعتماد على موقفك، قد يعني ذلك تعزيز شبكتك الخاصة أو الاستفادة من شبكة توصيل المحتوى (CDN)، وهي خدمة مصممة لاستيعاب كميات هائلة من حركة المرور. قد يكون لدى مزود خدمة الشبكة الخاص بك خدمات التخفيف الخاصة به التي يمكنك الاستفادة منها.[3]

5. ما هي أهداف هذا الهجوم؟

هجوم رفض الخدمة الموزع DDoS هو أداة هجوم سيئة. فعلى العكس من التسلل الناجح، فإنه لا ينقل لك أي بيانات خاصة أو يجعلك تتحكم في البنية التحتية لهدفك. بل يغزو البنية التحتية الإلكترونية الخاصة بك ويجعلها في وضع عدم الاتصال.

ومع ذلك، في عالم يكون فيه التواجد على شبكة الإنترنت من الأمور الضرورية لأي عمل تجاري تقريباً، يمكن أن يكون هجوم DDoS من الهجمات المدمرة للإعمال. فقد يشن المخترقون هجمات DDoS لضرب الأعمال التجارية أو المنافسين السياسيين وجعلهم في وضع عدم الاتصال. وعلى الرغم من أن هجوم DDoS لا يشبه هجوم فيروس الفدية، فإن مهاجمي DDoS في بعض الأحيان سيتواصلون مع ضحاياهم ويتعهدون بإيقاف تشغيل تدفقات الحُزم مقابل بعض البيتكوين.[3]

المصادر:

[1] What is a DDoS attack? – CloudFlare.com

[2] Types Of DDoS Attack And Measures Protection – Wallarm.com

[3] Tactics to protect your website against DDoS attacks – CloudSecurityAlliance.org